以前連線到有 https 的網站時,在 Chrome 瀏覽器的網址列都可以直接查看網址資訊,但自從某一次 Chrome 改版後就再也無法直接看到了

解決的方式如下,點選 Chrome 右上角的設定 ( 3 個 . 的那符合 ) -> 更多工具 -> 開發人員工具 -> 在上面找到 Security 就可以看到網站用的憑證囉 !

Bojack 發表在 痞客邦 留言(0) 人氣(3)

最近在研究防火牆的東東,其中防火牆的運作模式吸引了我的注意,有看到幾個名詞

Bridge / Transparent Mode

NAT Mode

Routed Mode

Bojack 發表在 痞客邦 留言(0) 人氣(25,668)

如果個人電腦或系統被塞了惡意程式該怎麼查出來呢?

在 Windows 可以用系統內建的 netstat 來簡單查看一下網路連接狀況

打開命令提示字元後輸入 netstat -anb 後就可以看到目前程式與網路連結的情況

Bojack 發表在 痞客邦 留言(0) 人氣(3,914)

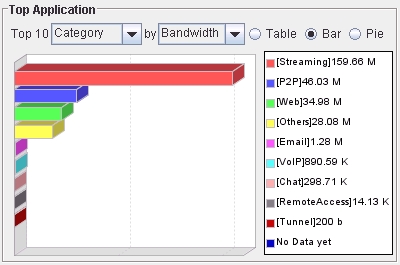

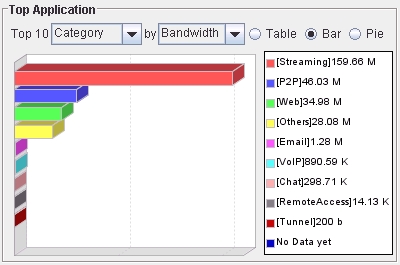

最近有個機會和廠商借了一台 QoS 設備,借這設備最大的好處是可以知道咱們家的網路頻寬大都拿來做什麼事情

直接看今晚我擷取的一張小圖就好 ( 這些流量是以每秒來計算的,這時我們 Total 總流量約為 270 Mbps)

裡面大概是列出一般常用的服務,這幾天測試下來,發現高居使用量排行榜前3名就是 Streaming、Web 及 P2P

Bojack 發表在 痞客邦 留言(2) 人氣(4,834)

前幾天,學生開始反應 WebMail 非常難連上,用 TOP 看了一下,處理程序大多都是 http 的連線

系統 idle 大部份都是 0% ~ 5%,顯然系統一直忙著處理 HTTP 的東西

再去看一下 HTTP 的 Log,天啊,系統上某個 URL 一直被大量的存取,原來是位學生放了首 MP3

一開始本懷疑是學生將檔案放在一個很「熱門」的網站,但因為「存取」的實在太過頻繁,可說是一種變相的 DoS 了

Bojack 發表在 痞客邦 留言(2) 人氣(3,800)

僅提供一篇阿碼外傳的說明 - 大規模網頁綁架轉址:威脅未解除,但專家都猜錯了

Bojack 發表在 痞客邦 留言(0) 人氣(166)

過去在做安全連線時,如 HTTPS 、 SMTP + TLS 、 FTP + TLS 等服務都是自己當 CA 再簽發憑證給自己,也就是球員兼裁判的意思

對於使用者來說,以後必須先安裝好自己做的憑證才不會一直跳出警示訊息

而我們家的 Certs 是由 ipsCA 來簽發,ipsCA 其實本身並不是 Root CA ,它是 IPS SERVIDORES 的子單位,而微軟早在 1999 年就把它們加入了信任的單位,因此用 ipsCA 所簽簽好的憑證後,就不會再跳出惱人的視窗也毋須再另外安裝憑證,可參考 FAQ 裡的一段說明

Bojack 發表在 痞客邦 留言(0) 人氣(809)

OpenRelay 測試

http://spam.gsnmm.gov.tw/cgi-bin/relayall.cgi

Bojack 發表在 痞客邦 留言(0) 人氣(186)

這幾天工作有點小煩,只因為這該死的 ARP 病毒 ~

一旦 ARP 病毒一發作,整段網路都會被它一個人所影響,網路速度會明顯的變慢或是中斷。而中了 ARP 病毒的人通常是可以上網的,反觀其它人直可說是災情慘重。

Bojack 發表在 痞客邦 留言(1) 人氣(15,405)

看到永遠的真田幸村這篇拒絕廣告信多的Yahoo信箱,歡迎改用Gmail,這一定要加入串連支持一下才可以!( 原發起人是Blue955.我的天開始的!)

Bojack 發表在 痞客邦 留言(3) 人氣(1,523)