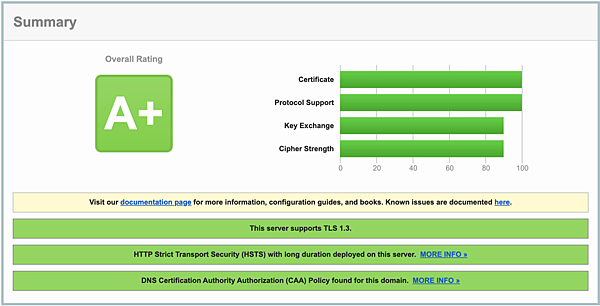

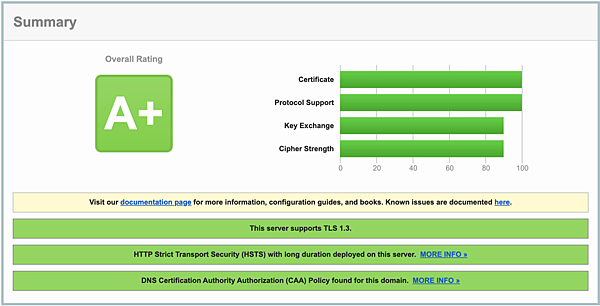

近期主管機關會拿 SecurityHeaders 網站來檢測網站,因此調整了一下 Apache 和 PHP 的設定

以下為 Apache 的設定,原則上以下設定有做完應該就可以拿到 A+ 的等級了

Bojack 發表在 痞客邦 留言(0) 人氣(1,917)

最近將網站重新升級至 FreeBSD 12.1 的版本,其中 Web Server 的部份仍延用 Apache 使用

另外因為目前 HTTPS 已經是基本標準了,但啟用 HTTPS 不代表一定是安全,還是有一些地方要注意的

Bojack 發表在 痞客邦 留言(0) 人氣(185)

目前透過一些網站 (如 What's MyIP) 或瀏覽器外掛 (如 Wappalyzer) 都可以很簡易識別公開在網路上 Web 伺服器的主機資訊

若不希望被人知道目前主機是用什麼版本,只要透過修改 Apache 及 PHP 的二個設定檔就可以隱藏起來了

Bojack 發表在 痞客邦 留言(0) 人氣(148)

簡述幾個安裝步驟

首先安裝 Certbot Ports 套件,這也是 Let's Encrypt 建議的工具

# cd /usr/ports/security/py-certbot/

# make install clean

Bojack 發表在 痞客邦 留言(0) 人氣(2,579)

以前更新 FreeBSD 的 Ports 都是用 cvsup,但在新版本都不適用了,取而代之的是用 portsnap

簡單記錄一下步驟

Bojack 發表在 痞客邦 留言(0) 人氣(903)

架構圖如下

PC ---- 172.16.1.0/24 ( vlan103 ) <---> Core Switch <---> 192.168.1.0/24 ( vlan102 ) ---- DHCP Server 192.168.1.2

之前曾有架設過 DHCP Server 的經驗,不過當時是在同一個網段做 IP 配發的動作

Bojack 發表在 痞客邦 留言(0) 人氣(4,439)

現今的資安問題,其實有很大的問題都發生在網站上面,網站程式若沒有開發好就有可能遭到駭客入侵與攻擊

而網路上的使用者若不小心瀏覽了被駭的網站,也是有可能在不知覺的情況發生中毒或資料遭竊取

網站程式應該如何被檢核呢?簡單來說可分為黑箱 ( 實際模擬駭客攻擊行為 ) 或白箱 ( 檢核原始碼 ) 測試,詳細的資訊可以參考 iThome 這一篇靜態程式碼安全性檢核說明

Bojack 發表在 痞客邦 留言(0) 人氣(1,613)

首先先到 ports 裡安裝 portupgrade

# cd /usr/ports/ports-mgmt/portupgrade

# make install clean

在開始更新套件之前,首先要做的事情就是先更新 Ports tree

Bojack 發表在 痞客邦 留言(0) 人氣(1,760)

一個很簡單的 shell,寫好後放到 crontab 每天執行一次就可以了

#!/bin/sh

#先產生昨天的日期,請自行決定要用 FreeBSD or Linux 的

#FreeBSD 的用法

dt=`date -v-1d "+ %Y%m%d`

#Linux 的 Shell

#dt=`date -d'-1 day' +%Y%m%d`

#切換到 log 存放的目錄

cd /xxx/xxx/xxx

#壓縮昨天一整天的 log ( log 檔可能長成這樣 asa_log-20121116 )

tar -zcvf asa_log-`echo $dt`.tar.gz asa_log-`echo $dt`

#將壓縮好的檔案搬移到某處

mv asa_log-`echo $dt`.tar.gz /xxx/xxx/asa_log-`echo $dt`.tar.gz

#刪除原來的未壓縮的 log

rm -rf asa_log-`echo $dt`

Bojack 發表在 痞客邦 留言(0) 人氣(0)

今天處理到一個問題,有某個系統要和 LDAP Server 主機做認證,一直認證不過,從 log 裡發現這行訊息

conn=1 op=0 RESULT tag=97 err=2 text=historical protocol version requested, use LDAPv3 instead

因為 OpenLDAP 2.* 預設都是只接受 LDAP V3 協定認證,所以碰到來自 V2 的就不行了

只要在 slapd.conf 加入下面這一行,重新啟動 LDAP Server 就 OK 了!

Bojack 發表在 痞客邦 留言(0) 人氣(329)