Burp Suite 在滲透測試上是很常被利用到的工具,但如果想要「測試」他人主機時,又不想曝露自己的身份(也就是 IP 位置)的話,那該怎麼做咧 ?

這時就得靠 Tor 來幫忙了,Tor 是個全球性的計劃,意旨在希望能保護用戶的行為能不被追蹤

因此這篇教學就很快介紹我是如何用我的電腦在使用 Burp Suite 時,能透過 Tor 來達到隱藏身份的方法

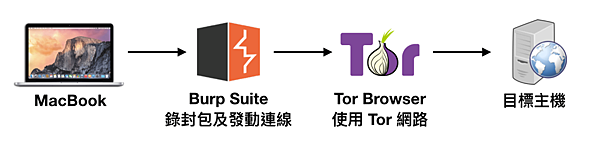

首先這是我的架構示意圖

記得請先自行安裝好 Burp Suite 及 Tor Browser,安裝好了之後要分別來設定 Tor 及 Burp Suite

Tor Browser

後請先打開 Tor Browser,先讓 Tor 連線建立成功

開啟了 Tor Browser 之後,透過 netstat -an 的指令,應該可以發現本地端 Port 9150 處於 Listen 的狀況,那這樣 Tor 的部份就搞定了

Burp Suite

接下來開啟 Burp Suite,在這邊要設定二個地方,首先在 Proxy -> Options 裡面確定有 127.0.0.1:8080 或是您自行將本機 IP 建進去

這二個差在哪裡呢 ? 如果您只是要錄自己這台電腦上的封包,之後用 127.0.0.1 就可以了,但如果您想藉由這台電腦來錄其他裝置 ( PC / NB / 手機 / 平板 ..) 對外連線的資料

那您就得另外把自己目前取得的 IP 新增進去,這樣子別台裝置在新增 Proxy 時才能指向這台電腦

好了之後一樣再透過 netstat -an | more 指令,應該可以看到 8080 Port 有分別對應到 127.0.0.1 及 172.20.10.2 (以我的為例) 這二個 IP,並且處於 Listen 狀況即可

接下來我們切換 Burp Suite 上方頁籤功能,選擇 User Options -> Connections,往下拉找到 SOCKS Proxy 區塊

請先輸入 Proxy Host IP 為 127.0.0.1,而 Proxy Port 就輸入 9150 即可,好了之後這樣子 Burp Suite 也搞定囉

最後我們要來設定 Proxy,以我目前的環境來講,必須將瀏覽器的 Proxy 指向 127.0.0.1 的 8080 或 172.20.10.2 8080

( 這邊注意,以我目前取得的 IP 為例,如果是其他台裝置在設定 Proxy 就一定要填 172.20.10.2 這組 IP ,總之端看您當下取得的 IP 為主 )

在這邊就分別將 HTTP 及 HTTPS 的代理伺服器填入我自己的 IP 及 8080 Port

最後我們要來驗證,如果開啟 Chrome 或 Safari 去瀏覽外部網頁,是不是可以藉由 Burp Suite 透過 Tor 來連線呢 ~ 我們可以利用以下二個網站來驗證

1. https://cmp.nkuht.edu.tw/info/ip.asp

以本次連線結果來看,我得到的 IP 是 130.149.80.199

拿去 Whois 查詢可以得知這個 IP 來自於德國

2. https://check.torproject.org/

使用這個方法比較簡單,只要連到上面網站就會知道有沒有使用 Tor,成功的畫面如下

至於失敗的話就會看到這畫面,至於原因就請再回頭看一下這篇文章的流程,看是不是在哪個環節有遺漏了

留言列表

留言列表