POODLE ( Padding Oracle On Downgraded Legacy Encryption ) 的攻擊主要是透過中間人攻擊手法,將 TLS 的加密連線降為較不安全的 SSL 3.0,進而可以從中看到明文的資料

但這攻擊已經是去年的新聞了,此篇文章僅是記錄如何利用 NMAP 此套軟體來檢測

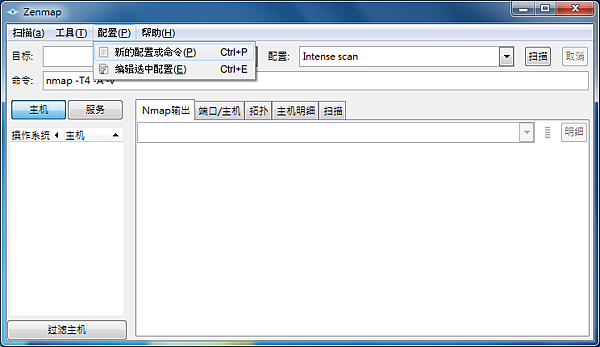

1. 首先開啟 NMAP,選取「配置」->「新的配置或命令」

2. 首先請先將上面的指令清空到只有 nmap,剩下的參數等一下我們自行來點選即可。在配置文件名的地方給一個名稱「Poodle Test」

3. 在「腳本」的地方勾選 「ssl-poodle」

4. 在「目標」勾選「要掃瞄的端口」,並填入 443,好了之後按右下角的「保存更改」

5. 首先點選右上角「配置」,選出剛才我們做好的 Poodle Test 它就會自動帶出命令了,在「目標」的地方填入您要掃瞄的主機 URL 或 IP 即可,接下來就按右邊的「掃瞄」

6. 掃瞄結果如下,如果網站有漏洞就會有下列畫面了

若不想用 NMAP 來掃,也可以透過 SSL Lab Test 這網站去測試唷

全站熱搜

留言列表

留言列表